| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | 6 | |

| 7 | 8 | 9 | 10 | 11 | 12 | 13 |

| 14 | 15 | 16 | 17 | 18 | 19 | 20 |

| 21 | 22 | 23 | 24 | 25 | 26 | 27 |

| 28 | 29 | 30 | 31 |

- 64비트 변수 출력

- Wingraph32

- AVAR

- 갤럭시s 음악끊김

- 사이버테러

- Weather & Toggle Widgets

- Trup

- Protector

- 갤스 음악끊김

- OllyFlow

- linux LANG

- worm.win32.net-koobface

- 시스템파괴

- 하우리

- MBR 부트 바이러스

- 7.7 ddos

- AVAR 2010

- mbr

- facebook 쪽지 악성코드

- ida

- linux 한글 깨짐

- Trup 부트 바이러스

- 갤스

- OllyGraph

- DDoS

- printf 64비트

- 난독화

- net-koobface

- 77 ddos

- 태백산 천제단

- Today

- Total

목록Malware (15)

Mylabs

안녕하세요. 11월 3일 정보보호학회에서 주관하는 악성코드 대응 워크샵에서 난독화에 대해 발표했습니다. 30분 정도밖에 되지 않는 시간이라 바이너리에 대한 부분은 거의 뺏구요. 웹 페이지에 삽입되는 스크립트 코드들이 어떻게 난독화되는지 사례들을 몇개 소개하는 간단한 발표내용이었습니다. 별거없는 내용에 많은분들이 관심가져주셔서 감사드리며, 일일히 모든분들께 메일을 보내드리기 힘들어 자료를 업로드하게 되었습니다. 감사합니다. :)

Worm.Win32.Net-Koobface 란? / facebook 시작합니다. 친구등록 해주세요~^-^

Worm.Win32.Net-Koobface 란? / facebook 시작합니다. 친구등록 해주세요~^-^

트위터에 한참 매달려 있긴한데, facebook 도 어쩔수 없이 해야 겠더군요. 악성코드가 보내주는 따뜻한 쪽지를 받기 위해서 오늘 가입했습니다. ㅎ 친구 추가해주세요~ ^-^ 이번주 Net-Koobface Worm 이 한창 이었죠. Worm.Win32.Net-Koobface에 감염된 시스템은 시스템의 facebook 정보를 이용해서, 친구들에게 URL이 담긴 쪽지를 발송합니다. 그 URL 은 YouTube로 가장한 악성 페이지입니다. 이 페이지 아무곳이나 클릭하면, 본래 최초 숙주파일을 다운로드 하는 창이 뜹니다. 그 숙주파일을 실행하거나 설치한 시스템도 바로 facebook 쪽지 발송합니다. 크윽~ 결과적으론 Botnet 설치와 허위백신 설치가 목적입니다. 저도 속을뻔한 허위백신 사진 나갑니다 ㅋ_ㅋ

MBR 악성코드 - 다수의 Adware를 설치하는 MBR 악성코드

MBR 악성코드 - 다수의 Adware를 설치하는 MBR 악성코드

며칠 전 이슈된 MBR 악성코드에 대한 내용입니다. 설치는 다수의 Adware에 대한 정보와 동영상은 아래 링크에서 확인하실 수 있습니다. Spyware.MulDrop.Do.25088 http://www.hauri.co.kr/customer/security/virus_view.html?intSeq=1849&page=1&keyfield=&key=&SelectPart=2 Trup 부트 바이러스 전용백신 http://www.hauri.co.kr/customer/download/vaccine_view.html?uid=74&page=1&keyfield=&key= 개을러서 포스팅을 자주 안하게 되네요 -_-; 큰맘먹고 오늘 올려봅니다. ㅎ 여기서 언급하는 내용은 MBR에 중점을 둔 내용입니다. 악성코드는 다음과 같..

7.7 DDOS - 2009년 남은 좀비 PC??

7.7 DDOS - 2009년 남은 좀비 PC??

미비하지만, 작년 7.7 DDOS 를 떠올리게 해주는 DDOS 공격이 탐지되었다. 분위기는 남은 좀비 PC 들의 공격으로 흘러가는 듯 하다. 이같은 주장의 근거는 작년에 사용되었던 악성코드안에 2009년으로 年을 변경하는 루틴이 있기 때문이다. 중요한 부분만 보기 쉽게 코드로 변경해 보면 아래와 같다. GetLocalTime(&SystemTime); SystemTime.wYear = 2009; SystemTimeToVariantTime(&SystemTime, &pvtime); 이는 시스템의 시스템 시간을 변경하는 것이 아니다. 시스템 시간을 얻어와서, 그 시간에서 wYear 멤버변수를 2009로 수정하고, 그것을 &pvtime에 저장하는 것이다. &pvtime 은 추후에 특정 비교루틴에서 사용될 것이고,..

Cdrom.sys 변조 악성코드 (백화점식 악성코드)

Cdrom.sys 변조 악성코드 (백화점식 악성코드)

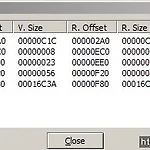

Win32.Protector.A~E에 이어, 이번 백화점식 악성코드가 Cdrom.sys 를 변조하기 시작했다. 역시, Cutwail 시리즈이며, 품고 있는 악성 Spam driver 를 사용해 이메일 전송을 목적으로 한다. Bredolab 과 Cutwail은 서로 PR 해주는 아주 좋은 친구 사이이다. 'ㅁ' 발견된 변종은 2종이며, Win32.Protector.F/G 가 진단명 이번 변종은 지난 ndis.sys 와 같이 정상을 품고 있는 방식은 같으나, 암호화 로직이 조금더 복잡하게 변경되었으며, 기본 코드 골격도 변경되어있었다. 아직 진단되는 수준은 미흡한 것으로 보아, 출현 된지 얼마 안된 형태 인듯 싶다. 섹션정보 역시 기존의 형태들처럼 구성되어 있으며, 정상 파일은 .reloc 안에 암호화 되어..

네이트온 쪽지 바이러스

네이트온 쪽지 바이러스

몇일 전 아는 지인으로 부터 쪽지를 받았습니다. 쪽지의 내용은 다음과 같이 왔네요. 봐라! 사기꾼은 다 이렇게 나온다! www.pingxxxx.com 링크 클릭을 유도하더군요. 처음에는 무심하게 지나갔으나, 얼마후 해킹당한 것 같다는 제보로 바로 또 직업정신(?)을 발휘해서 추적 들어갔습니다 ^0^ 네이트온 쪽지 악성코드 변종인 것으로 분석이 되더군요. 특정 게임 계정정보 탈취를 위한 목적으로 만들어졌으며, 최초 숙주 파일은 Dropper 의 형태를 띄고 있네요. 안랩의 V3Lite와 사이트가드를 무력화 하려고 시도하는 코드를 포함하고 있습니다. 기존의 쪽지 악성코드와 마찬가지로 위 그림한장 낚시로 띄어주고(789.jpg), 시작합니다. nove.exe를 동시에 드랍하고 실행하죠. Drop 하는 파일 목..

[ 'feng' 계정 생성 악성코드 : DB시스템에 다수 발생 ]

[ 'feng' 계정 생성 악성코드 : DB시스템에 다수 발생 ]

CN 이라는 이름으로 시작하는 특정 악성코드 중 추가적인 악성코드를 다운로드 하며, 특정 계정을 생성하는 악성코드가 발생하고 있습니다. CN1.exe , CN1.vbs 등 패밀리화 된 형태로 활동하는 것으로 추정되며, VBS 스크립트가 " feng " 이라는 계정을 생성합니다. " feng " 계정은 Administrators 그룹으로 생성되며, 비밀번호는 계정이름과 동일합니다.

Usp10.dll 교체 (?) 악성코드

Usp10.dll 교체 (?) 악성코드

최근 WPF 에 의해 보호받고 있는 시스템 파일들을 변조하거나, 교체하는 악성코드가 많이 나오고 있다. 때문에 wpf를 무력화 하는 코드도 포함하고 있는 경우들이 많다. Linkinfo.dll 을 비롯해, 얼마전엔 comres.dll 이 기승을 부리더니, 몇일전부터 Usp10.dll 이 문제를 일으키고 있다. 일반적으로 배포되는 어플리케이션에서 특정 시스템 dll을 사용할 경우, 해당 dll 이 어플리케이션의 절대경로에 존재한다면, %system% 시스템 디렉토리가 아닌 자신의 절대경로에 있는 dll을 호출하게 된다. Usp10.dll로 위장한 악성코드는 그 점을 이용하여 확산되고 있다. 해당 악성코드는 DisableThreadLibraryCalls() 를 이용하여, THREAD_ATTACH 와 DETA..

파일 바이러스. EP 부터 일부 바이트와 코드섹션의 일부분을 블럭 패치한다. EP 에서 패치된 바이트는 자신의 코드로 점프하고, 악성행위를 시작한다. 정상코드는 암호화되어서, 파일 뒤쪽에 붙어 있다. 이 놈의 복호화 로직은 조잡하다 조금 -_-; 여기저기 정상 코드 퍼뜨려 놓고, 특정 메모리에 공간을 할당하고, 거기다가 옮겨서 복호화를 수행하고, 코드를 원복시킨다. 나쁜아이~ -0- Tank 바이러스는 꽤 오래전에 만들어진 것으로 추정된다. E9 F36CFFFF JMP 01002B30 ; EP EB 14 JMP SHORT 01002B46 58 2D 54 61 6E 6B 00 ASCII "X-Tank",0 4D 61 64 65 20 69 6E 20 55 53 53 52 00 ASCII "Made in US..

이메일 바이러스 - 블루스크린 발생, 재부팅 장애

이메일 바이러스 - 블루스크린 발생, 재부팅 장애

요즘 재부팅에 장애를 일으키는 악성코드가 이슈이다. 그 악성코드와 관련된것으론 보이지 않으나, 재부팅에 문제가 생기는 또다른 악성코드 이다. 악성코드 제작자들의 의도인지 아닌지는 모르겠으나, 파일의 권한 문제, 잘못된 레지스트리 정보, 악성코드 파일의 위치 문제 등 시스템의 부팅이 원할하게 되지 않는 악성코드가 지속적으로 발생하는 것 같다. 다음의 악성코드는 이메일로 전파되며, 링크를 클릭하면, patch.exe파일을 다운로드 하게 유도한다. 실행 후 재부팅하면 블루스크린이 지속적으로 발생하여 시스템에 영향을 준다. 안전모드 부팅 후 해당 파일과 레지스트리를 삭제하면 다시 원래대로 부팅은 가능하다. 악성코드는 실행시 최초 미국의 특정 서버로 정보를 2번 전송하며, 해당 정보는 정확히 어떤 정보인지 아직 ..

커널 드라이버 악성코드 - Win32.Protector.A ~ C

커널 드라이버 악성코드 - Win32.Protector.A ~ C

작성한 6월 보안칼럼에서 ndis.sys를 변조시키는 악성코드에 관해서 언급했었다. 당시 Sality 파일바이러스 심층분석으로 골머리를 썩고있는 상황이어서, 미루고 미뤄두었던 악성코드이다. CodeEngn 2009에서 고흥환님께서 발표하신 내용중에 일부이기도 한 악성코드이다. 간단하게 분석한 내용을 적어본다. [ Win32.Protector.A ~ C ] 정상파일을 변조시키는 행동은 파일바이러스와 일맥상통하는 부분이지만, 추가적인 2차 감염을 발생시키지는 않는다. Virut 파일 바이러스들 중 일부가 ndis.sys 커널 드라이버를 변조시키는 사례가 많이 발생됐었다. 그리고 최근에 다시 이슈화 된 AntiVirus 2010 계열의 허위백신은 같은 골격으로 ntfs.sys를 변조시키며, 해외와 국내에 ag..

[긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3)

[긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3)

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (1) 2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2) 2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3) #3 - wversion.exe 이번 공격의 핵심이 되는 wversion.exe를 살펴보도록 하겠습니다. - Thread를 생성하는 Main함수의 코드부분. - Write할 내용에 대한 메모리 할당 - 할당된 버퍼에 공격할 문자열 셋팅 - 준비된 공격문자열을 OverWrite하기위한 준비과정 악성코드는 현재의 유효 물리적 디스크의 MBR영역을 검색 한다. ..

[긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2)

[긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2)

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (1) 2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2) 2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3) #1 - wmcfg.exe 1. 리소스 파일 Drop 2. Dropfile mstimer.dll 서비스 등록 4개의 리소스를 드랍하게 됩니다. 상위 2개는 레지스트리쪽 값으로 추정되며, 중요한 것은 하위 2개의 리소스 파일들입니다. 2개의 파일은 각각 mstimer.dll wversion.exe 으로 구성되어 있습니다. wversion.exe는 flash...

[긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (1)

[긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (1)

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (1) 2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2) 2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3) MBR를 OverWrite 하고, PE가 아닌 일반 어플리케이션 관련한 파일들을 .gz으로 바꾸는 시스템에 치명적인 행위를 하는 공격이 시작되었습니다. 해당 공격은 2009-07-10 00시를 기점으로 시작됩니다. 해당 악성코드들에 대해 알아 보시죠. 6일부터 시작되었던 DDOS에 대한 내용은 따로 기재할 것이며, 긴급한 사항인 만큼 현재 대응하고 있는 "..