Notice

Recent Posts

Recent Comments

Link

| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | |||

| 5 | 6 | 7 | 8 | 9 | 10 | 11 |

| 12 | 13 | 14 | 15 | 16 | 17 | 18 |

| 19 | 20 | 21 | 22 | 23 | 24 | 25 |

| 26 | 27 | 28 | 29 | 30 | 31 |

Tags

- linux LANG

- net-koobface

- AVAR

- worm.win32.net-koobface

- mbr

- 64비트 변수 출력

- AVAR 2010

- linux 한글 깨짐

- Trup

- Weather & Toggle Widgets

- ida

- 갤스 음악끊김

- 태백산 천제단

- 77 ddos

- 시스템파괴

- OllyFlow

- 갤스

- DDoS

- 7.7 ddos

- 난독화

- Wingraph32

- facebook 쪽지 악성코드

- Trup 부트 바이러스

- printf 64비트

- 갤럭시s 음악끊김

- 하우리

- MBR 부트 바이러스

- 사이버테러

- Protector

- OllyGraph

Archives

- Today

- Total

Mylabs

[긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2) 본문

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (1)

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2)

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3)

#1 - wmcfg.exe

<주요 행동 코드>

1. 리소스 파일 Drop

2. Dropfile mstimer.dll 서비스 등록

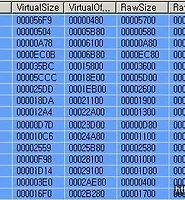

4개의 리소스를 드랍하게 됩니다.

상위 2개는 레지스트리쪽 값으로 추정되며, 중요한 것은 하위 2개의 리소스 파일들입니다.

2개의 파일은 각각

다음과 같은 루틴을 통하여, 악성코드는 mstimer.dll 을 "mstimer" 서비스로 등록하게 됩니다.

그럼 mstimer.dll 을 살펴보도록 하겠습니다.

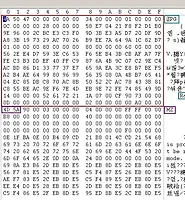

mstimer.dll 안에 있는 스트링들은 암호화 되어있으며, 암호화 방식은 문자치환 방식으로 조그마한 루틴을 통해 Decypt 됩니다.

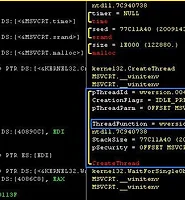

다음의 루틴을 통해, mstimer 서비스에 접근하며, 서비스 상태를 셋팅함과 동시에 쓰레드를 동작시킵니다.

동작되는 메인 쓰레드는 다음과 같은 코드를 가집니다.

1부에서(?...) 보았던 flash.gif가 Win.ini에 써놓았던 [MSSOFT] 세션의 LastName 키값을 Read하는 루틴이 보입니다. GetProfileString() 함수가 바로 그 역할을 하게 됩니다.

사용하고자 하는 API함수(CreateProcess)의 Address를 얻어오고 wversion.exe를 실행하게 되는 핵심적인 루틴입니다. "2009-07-10" 이후의 시스템시간을 가지는 숙주시스템은 wversion.exe가 실행되게 되는것 입니다.

그렇다면, 시스템을 파괴하는 코드를 가진 wversion.exe를 살펴보도록 하죠.

3부에서 이어집니다.^^

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2)

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3)

#1 - wmcfg.exe

<주요 행동 코드>

1. 리소스 파일 Drop

2. Dropfile mstimer.dll 서비스 등록

4개의 리소스를 드랍하게 됩니다.

상위 2개는 레지스트리쪽 값으로 추정되며, 중요한 것은 하위 2개의 리소스 파일들입니다.

2개의 파일은 각각

mstimer.dll

wversion.exe

wversion.exe

으로 구성되어 있습니다. wversion.exe는 flash.gif로 드랍했던 파일이며, 동일한 바이너리 입니다.

앞으로 주목해야 하는 것은 이 두 파일입니다. 두 파일이 악성행위의 동작코드를 담고 있는 파일이기 때문입니다.

1. 리소스 파일 Drop

2. Dropfile mstimer.dll 서비스 등록

앞으로 주목해야 하는 것은 이 두 파일입니다. 두 파일이 악성행위의 동작코드를 담고 있는 파일이기 때문입니다.

1. 리소스 파일 Drop

2. Dropfile mstimer.dll 서비스 등록

다음과 같은 루틴을 통하여, 악성코드는 mstimer.dll 을 "mstimer" 서비스로 등록하게 됩니다.

그럼 mstimer.dll 을 살펴보도록 하겠습니다.

mstimer.dll 안에 있는 스트링들은 암호화 되어있으며, 암호화 방식은 문자치환 방식으로 조그마한 루틴을 통해 Decypt 됩니다.

다음의 루틴을 통해, mstimer 서비스에 접근하며, 서비스 상태를 셋팅함과 동시에 쓰레드를 동작시킵니다.

동작되는 메인 쓰레드는 다음과 같은 코드를 가집니다.

메인쓰레드에서 주목해야 하는 루틴은 Read_Win_ini(); 루틴입니다.

해당 루틴을 살펴보도록 하죠.

1부에서(?...) 보았던 flash.gif가 Win.ini에 써놓았던 [MSSOFT] 세션의 LastName 키값을 Read하는 루틴이 보입니다. GetProfileString() 함수가 바로 그 역할을 하게 됩니다.

그 바로밑의 if 분기문을 살펴보면 상단에서 얻어온 현재 시스템의 시간값과 Win.ini에 적혀있는 시간값 ("40004") 를 비교하는 구문이 보입니다. 즉, 현재 시간값이 40004값보다 크면

wversion_exe_Run() 함수를 호출하게 되는 것입니다.

40004의 값은 2009-07-10 00:00:00 을 의미하므로, 공격시작은 10일 부터 시작되는 것입니다.

[wversion_exe_Run()]

사용하고자 하는 API함수(CreateProcess)의 Address를 얻어오고 wversion.exe를 실행하게 되는 핵심적인 루틴입니다. "2009-07-10" 이후의 시스템시간을 가지는 숙주시스템은 wversion.exe가 실행되게 되는것 입니다.

그렇다면, 시스템을 파괴하는 코드를 가진 wversion.exe를 살펴보도록 하죠.

3부에서 이어집니다.^^

'Malware' 카테고리의 다른 글

| 이메일 바이러스 - 블루스크린 발생, 재부팅 장애 (4) | 2009.10.20 |

|---|---|

| 커널 드라이버 악성코드 - Win32.Protector.A ~ C (0) | 2009.09.15 |

| [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3) (8) | 2009.07.10 |

| [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (1) (0) | 2009.07.10 |

| 보안칼럼 작성 (10) | 2009.06.02 |