2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (1)

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (2)

2009/07/10 - [Malware] - [긴급] 사이버테러 (7.7 DDOS) - MBR 파괴, 파일파괴 (3)

MBR를 OverWrite 하고, PE가 아닌 일반 어플리케이션 관련한 파일들을 .gz으로 바꾸는

시스템에 치명적인 행위를 하는 공격이 시작되었습니다.

해당 공격은 2009-07-10 00시를 기점으로 시작됩니다.

해당 악성코드들에 대해 알아 보시죠.

6일부터 시작되었던 DDOS에 대한 내용은 따로 기재할 것이며,

긴급한 사항인 만큼 현재 대응하고 있는

"공격형태가 변형된 시스템파괴 공격" 에 대한 내용을 먼저 올리도록 하겠습니다.

이번 DDOS-Agent 악성코드의 유입경로에 대한 의견이 분분했지만, 어느정도 추적이 되어 정부측에서 숙주사이트를 차단 조치를 취했으며, 추가적인 숙주사이트를 찾고 있는 중이라고 합니다.

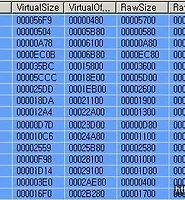

시스템파괴형 공격(4차공격)을 하게되는 파일들은 다음과 같은 패키지(?)로 활동합니다.

flash.gif - 2f5dd86e52c93b63cb25dc907ff7843c

wmcfg.exe - 1cba81fea0f34511c026e77cfa1f0ef6

2개의 파일은 모두다 Dropper 종류이며, Drop하는 파일들이 실질적인 행동을 하는 파일입니다.

#1 - flash.gif

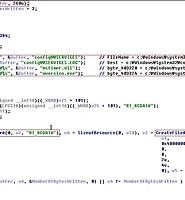

해당 파일은 숙주사이트에서 그림파일로 위장하여, 다운로드 되는것으로 추정되며,

다음과 같이 헤더부분에 위장하기 위한 헤더내용을 담고 있습니다.

위장 헤더를 잘라내면 MZ로 시작하는 바이너리 덩어리를 얻을 수 있습니다.

flash.gif의 주요 행동은 다음과 같습니다.

1. win.ini에 특정 문자열 기록

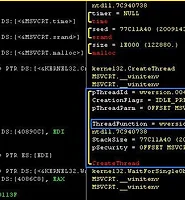

2. %system32% 위치에 wversion.exe 파일 드랍하기

악성코드는 함수 WriteProfileString()함수를 이용해서, win.ini에 타임값을 포함한

특정 세션에 특정키의 값을 Write 하게 되는데,

이때 아스키 코드로 쓰여지는 "40004"는 itoa로 변경된 값이며,

계산은 얻어온 시스템시간 구조체의 날짜필드를 10(일)으로 변경하고, 그값을 Time관련 함수를 사용해서 변환한 상수값이 "40004" 인 것입니다.

즉, 40004는 2009-07-10 00:00:00을 의미하는 값이 됩니다. 공격 시작 시간!!!

쓰여진 Win.ini 의 내용은 다음과 같습니다.

1. win.ini에 특정 문자열 기록

2. %system32% 위치에 wversion.exe 파일 드랍하기

2부에서 이어집니다^^

2. %system32% 위치에 wversion.exe 파일 드랍하기1. win.ini에 특정 문자열 기록

2. %system32% 위치에 wversion.exe 파일 드랍하기